このブログの更新は、これで最後にするかもしれないという話。

誰かに拒絶されると、誰も自分のことなんて気にしていないと思うようになるので、やる気がなくなります。一人や、ほんの数人に拒絶されたからと言って、どんな状況でもすべての人に拒絶されることにはならないと思いますが、そのように感じると、同じようにやる気がなくなります。

https://www.lifehacker.jp/2013/06/130618recharge_motivation.html

このブログの更新は、これで最後にするかもしれないという話。

誰かに拒絶されると、誰も自分のことなんて気にしていないと思うようになるので、やる気がなくなります。一人や、ほんの数人に拒絶されたからと言って、どんな状況でもすべての人に拒絶されることにはならないと思いますが、そのように感じると、同じようにやる気がなくなります。

https://www.lifehacker.jp/2013/06/130618recharge_motivation.html

遅らせていた Windows10 April 2018 Update を行なったので、ついでに Radeon のドライバも更新してみた。新しいドライバのバージョンは、Radeon Software Adrenalin Edition 18.4.1。リリースノートに、”Initial support for Windows10 April 2018 Update”って書いてあるので、やっといたほうがいいかと思って。

結論から言うと、罠だった(笑)

省電力モードになって画面がブラックアウトすると、デバイスの接続音がえんえんと鳴り続けるようになってしまった。何をそんなに叫びたいんだ RX!クライシスはもうたくさんだ!

イベントビューアー(システム)を見ると、「呼び出し元が SetDisplayConfig() API への呼び出しに SDC_FORCE_MODE_ENUMERATION フラグを指定しました」という項目がえんえんと続いていた。なんのことだかよくわからんが、よーくわかった。ディスプレイを2台、拡張モードで接続してるのがいけないんだな。

→ クローンモードにしてみる。省電力モードでも音は鳴らない。

→ Eyefinity で単一デスクトップモードにしてみる。音は鳴らない。

→ドライバをひとつ前のバージョン(Adrenalin Edition 18.2.1)に戻す。音は鳴らない。

わお!やってくれるね!だから、自宅のシングルディスプレイ環境では同じ問題は起こらなかったわけだ。

省電力モードに付随するこの癖のあるトラブルの感じからすると、Displayport接続してるのがいけないような気もしてきたが…いまさらケーブル敷設をやり直すのはめんどくさいので、検証ごと放置すること決定。

約1年前、事務所をオープンしたての頃に最初に営業に来られたのはご存知キヤノンさんでした。コピー機をリース契約して下さい!っていう例のアレです。貧乏所帯のうちにはもちろんコピー機リースなんて用はないので、A4カラーレーザープリンタ&A4インクジェット複合機のみで営業開始しました。

その後レーザープリンタはすぐに A3 に更新したのですが、コピー枚数がかなり少ないこともあって、コピー機の導入(中古orリースの決断)や A3スキャナー導入は躊躇していました。しかしこの度開店一周年を迎えるにあたり、ついに A3→A3 の100%コピーを可能にすべく、NEC の MultiSc@nner(PR-MW-SC51) を導入しました。定価はなんと 298,000円! それを中古で 25,000円!(送料込み)

コピースタートから印刷終了まで、少し動作がトロくはありますが、コピー機リースに比べれば格安のお値段。もう、コピー機はいらない。

純正スキャナー台の定価は 50,000円もするので、アホらしくてホームセンターの木材で製作。制作費約2000円。機材が重すぎて足がぐらつくので、後ほど筋交いをいれて補強する予定。

試運転は一応済ませたけど、ちゃんと動くのかな?(^-^;)

何もしないうちに4月が過ぎ去ろうとしていく。

花に嵐の喩えもあるさ…。

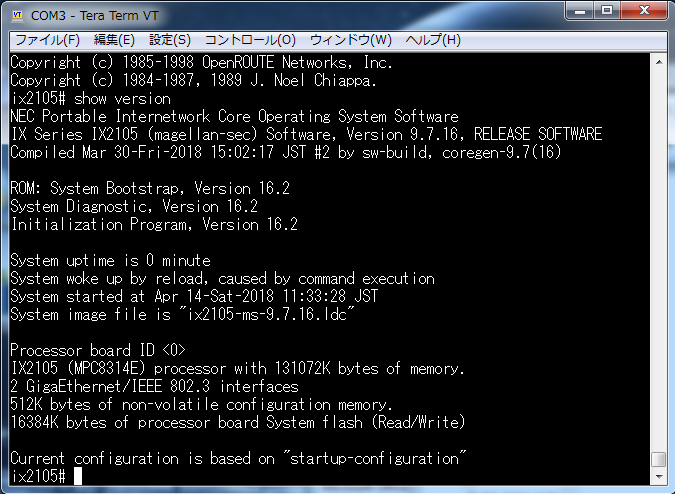

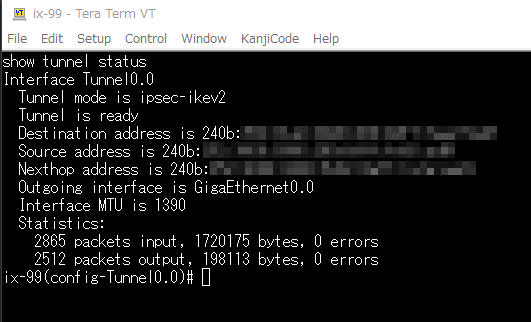

NEC の UNIVERGE IX2105 というルータを新品で買ったので、最新のファームウェアをダウンロードしてアップデートしました。

Ver.9.7.16 にしたついでに、事務所と自宅の間に張っていた VPN を IKE version1 から IKE version 2 へと張り直しました。IKEv2 はデフォルトプロファイルでネゴシエーションしてくれるので楽ちんだという話だったんですが、何度やってもつながらない…そして、三日目にしてつ・い・に! source address と destination address が違っていたことが発覚しました。そりゃ、ログを調べてみても NO RESPONSE になるはずですね(笑)

ちょこちょこっと直してやったら、無事 IPv4 over IPv6 の ipsec-ikev2 トンネリングが動作しました(^-^)

3/14のブログで書いた AMD プロセッサの脆弱性に関する CTS Labs のレポートですが、案の定あちこちからツッコミが入り、とても信頼に値するものではないと言えそうです。

およそ、業界で公に認識された脆弱性には CVE-ID という通し番号がつくのですが、上記の CTS Labs が主張する13もの脆弱性には、ひとつとして CVE-ID は発行されていません。Meltdown(CVE-2017-5754)やSpectre(CVE-2017-5753,CVE-2017-5715)にはあるのに。

このレポートの目的は結局、内容が正しいかどうかを議論したいのではなく、センセーショナルな情報を効果的なタイミングで流すことによる株価操作を狙ったものではないか、とする説が現在主流を占めているようです。株価操作目的でガセ情報を流すの、今回が初めてじゃないようですしね…。

なんか、いきなり Microsoft からメールが来ました。リンク先をみて、同意できないなら拒否しろとか言ってます。ドメインなどは正規のもののようですが、こんなわけわからん文章いきなり送りつけてきたり、リンク先に誘導したり、回答をせかしたりするようなのはだいたい詐欺メール・フィッシングサイトの手口ですので、おおいに怪しんでいる人が多数出ているようです。

* サービス規約をより明確に *このメールは、お使いの Microsoft 製品の 1 つ以上に適用される Microsoft サービス規約の更新についてお知らせするためにお送りしています。今回の更新では、規約を明確にし、確実にご理解いただけるようにすることに加え、対象となる新しい Microsoft 製品、サービス、および機能を追加いたします。

Microsoft サービス規約は、お客様と Microsoft (またはその関連会社。以下「Microsoft」といいます) の間で締結される、お客様の Microsoft のコンシューマー向けオンライン製品とサービスの使用に適用される利用規約です。

Microsoft サービス規約の全文は、[こちら]からご確認いただけます。今回の更新の詳細については、[こちら]の FAQ ページでご確認いただくこともできます。Microsoft サービス規約に関する更新は、2018 年 5 月 1 日に発効いたします。2018 年 5 月 1 日以降も引き続き Microsoft の製品およびサービスをご利用いただいた場合は、更新された Microsoft サービス規約に同意しているものと見なします。

https://go.microsoft.com/fwlink/?LinkID=866263

https://go.microsoft.com/fwlink/?LinkID=866262

とりあえず、リンク先をぽちってみたりせず、検索エンジンから Microsoft の文章を探してみました。すると、以下のようなものが見つかりました。メールの内容と一致するようです。

(よく寄せられる質問)

https://www.microsoft.com/ja-jp/servicesagreement/upcoming-faq.aspx

(Microsoft サービス規約の変更の概要)

https://www.microsoft.com/ja-jp/servicesagreement/upcoming-updates.aspx

(Microsoft サービス規約全文)

https://www.microsoft.com/ja-jp/servicesagreement/upcoming.aspx

以上の Microsoft正規の広報ページを見ると、冒頭の怪しさ満載メールと同じ内容なので、まあ今回はフィッシングメールではなかった…ということなんでしょう。それにしても紛らわしい!

脆弱性の話も飽きたので、たまには一般的なお話を。

最近になって、頻繁に なんたらapple.com からメールが来ます。

↓こういうのです。

上記のメールを受け取ると、「Apple ID」という文字に複数種類のハイパーリンクが設定されているのが見て取れます。

1つ目の方には、http://support-securityprotection-appleid-apple.com/

(※おそらく詐欺サイトです、アクセスしないようご注意願います。)

最後の署名のところは https://appleid.apple.com/ です。

1つ目は偽物、最後の方は本物の Apple のサイトです。本物の方は https で始まるセキュリティありの接続で apple.com ドメインを確認しています。偽物の方は、sなしの http で接続し、しかも apple.com と見間違うかのような support……-apple(ここまで1ワード).com というドメインに接続しています。

知ってる人からすれば一目瞭然ですが、IT 関連にはあまり詳しくない方には、見分けるのは厳しいかもしれません。似たようなメールはたくさんありますので、ハイパーリンクをたどる際は接続先のドメインが本物かどうか、注意したほうがいいでしょう。

年初来から業界を騒がせている Spectre/Meltdown 脆弱性問題ですが、これらは Intel製CPU に致命的な問題をひき起こす可能性がある一方、AMD製CPUには比較的影響が小さいと言われていました。しかし、問題発覚から2ヶ月半、ここにきて AMD にも同様(もっとひどい?)の脆弱性があるのではないか、とのレポートが報道されました。

AMD製CPUに「致命的」欠陥 悪用でPC乗っ取りも

http://www.afpbb.com/articles/-/3167253?cx_position=3

↑これなんか、もう確定事項のように記事になってますが…英語圏の情報だとまた、異なる扱われ方をしています。

CNET

https://www.cnet.com/news/amd-has-a-spectre-meltdown-like-security-flaw-of-its-own/

↑こちらも、本文では似たような伝え方になっていますが、Comment欄を見ると「CNET、お前本気で信じてんのか?」とか「この報告は怪しい」といったコメントが目立ちます。たとえば、このレポートを出した企業については、こんな情報が寄せられています。

さらに、CTS Labs がつくった amdflaws.com というサイトに、法的免責事項についての記述があります。

Legal Disclaimer(法的免責について)

https://amdflaws.com/disclaimer.html

The report and all statements contained here in are opinions of CTS and are not statements of fact.『これらのレポートと声明はCTSの見解であり、事実を謳うものではありません』

なんなん、この CTS Labs って。めっちゃ怪しくない?

はい、誰でもそう思いますよね。で、そうなった時にネットに群がる人たちからあらゆるあら捜しをされるのは洋の東西を問わないようで、CTS Labs の社員コメント動画に使われている背景について、フリー素材じゃないの?社内画像を合成してんの?というようなツッコミ画像が挙げられています。

CTS Labs のビデオに映ってる背景って、フリー素材のやつだよね?

https://www.techpowerup.com/forums/attachments/a5e4acfe-84cc-4997-94ae-460a5c7c918f-jpeg.98286/

もう、私はここまででこの問題を調べるのをやめました。おおもとのレポートが信用に値するものではないと判断したからです。しかし、どうせこの先クソもミソもいっしょくたに報道されて、いつのまにやらうやむやに、10年後には、そんなこともあったね(^^)という未来がまっているのでしょう。

この業界だけに限らず、今日本の政局でも同じようなことやってますが。

無理筋の主張を繰り返しているだけでは、信用なくすだけ、人心が離れていくだけだと思うんですけどね。嘘も100回言えば本当になると本気で信じてるんですかね?

つい、AMD Ryzen 用と書いてあるオーバークロックメモリを衝動買してしまった。

G.Skill が公式に AMD 互換を謳っている FLARE X シリーズの一品です。

F4-2933C14D-32GFX

1枚 16GB モジュールの 2枚組は DDR4-2933 のしか見当たらなかったので、DDR4-3200 はおあずけ。(さすがに 16GB x 4枚組は買えない ^^;) for Ryzen でなければ選択肢はたくさんあるし、まあ、多分それでも動くんだろうけど。チキンな私は AMD 専用のリストから選んでみました。あわよくば、手動オーバークロックで、3200MHz で動くのではないかと…。

結果、惨敗。

3200MHz にしたら、UEFI 起動すら失敗し、毎回CMOSクリアが必要になりました/(^o^)\

タイミングを緩めてみてもダメ。何回か試してみるものの、電源ボタンを押しても画面まっくらというのは心臓に悪い(^-^;)

諦めて、XMP profile2 の 2933MHz(CL14-14-14-34)で使うことにしました。これで十分安定しているし。…悔しくなんかないんだからね!